COMPRENDRE LA MATRICE

Avant-propos

La matrice et la RA sont omniprésentes à Shadowrun, ce sont des éléments centraux de l’univers, mais ce sont des notions qui ne sont pas toujours simples à appréhender.

J’ai donc voulu tenter de clarifier un peu son fonctionnement pour être plus à l’aise avec (et être plus constant dans le “pourquoi on peut faire ça et pas ça, pourquoi il faut se rendre sur place plutôt que de hacker à distance, etc.”). L’idée n’est pas d’avoir une forme rigide à respecter (pas possible de toute façon, le meilleur conseil est d’ailleurs de ne pas chercher trop loin dans le détail et garder un certain niveau d’abstraction), mais de mieux comprendre le fonctionnement de la matrice pour pouvoir utiliser le hacking de façon cohérente et équilibrée durant les parties. D’ailleurs, vous pouvez trouver des notions et exemples bien plus concrets dans le document “Gérer le hacking avec SRA” (qu’il peut être tout aussi intéressant à lire même si vous utilisez une autre édition).

Voici donc une vision (pas forcément LA vision) de ce que peut être la matrice (et la RA) en essayant de rester assez synthétique (mais on va pas se mentir, ça reste un gros morceau, y a beaucoup trop de choses à dire quand on commence à creuser).

Bref, une longue intro pour dire que ce n’est probablement pas parfait, mais que si ça m’a aidé, alors ça mérite peut-être d’être partagé.

Vous trouverez en gras les points les plus importants (si vous voulez parcourir rapidement le document), le reste étant des exemples et autres explications.

La Réalité Augmentée

On utilise la Réalité augmentée lorsqu’on évolue dans le monde physique et que notre environnement sensoriel est « augmenté » par des informations supplémentaires.

Se représenter la Réalité Augmentée

- Personne ne voit/entend/ressent la même chose en RA:

- Certaines informations sont privées (playlist musicale, messagerie affichée dans une fenêtre dans un coin de notre champ de vision, direction donnée par son GPS), ces informations peuvent n’être visibles que par nous ou partagées avec un groupe de personnes, les autres n’y auront pas accès.

- D’autres sont des informations publiques, souvent personnalisées (espace publicitaire RA, ouverture du profil public de la fille assise à la table d’à côté, choix d’un thème de décoration RA dans un bar).

- Certains éléments RA sont fixes dans notre champ de vision: ils sont toujours visibles où que l’on regarde (comme les interfaces à l’écran dans un jeu vidéo) ou prennent la forme de fenêtres et autres éléments flottant dans notre champ de vision. Il s’agit en général d’informations privées (une fenêtre de discussion, le nombre de balles restant dans votre chargeur, l’icône permettant de modifier les paramètres de votre commlink, etc.), mais cela peut tout aussi bien être des informations publiques (le live score du match de votre équipe favorite par exemple, le menu permettant de passer commande dans le restau où vous êtes assis).

- D’autres éléments RA sont “attachés” à un support physique (si on tourne la tête, on ne le voit plus). Il peut s’agir d’une fresque visible en RA qui décore une façade, de petits éclairs animés parcourant un ballon de basket pour le rendre stylé, d’un filtre anti-ride sur le visage d’une personne ou encore l’animal virtuel de cette même personne qui se trouve juchés sur son épaule (pensez aux filtres photos actuels qui ajoutent en temps réel des accessoires sur les visages, mais en bien plus poussé et pour bien plus d’usage). Ces éléments se superposent parfaitement à leur support tant que l’on voit celui-ci (notez qu’un élément RA peut être paramétré pour n’apparaître que sous certaines conditions : angle, distance, heure, etc.).

- Il est possible d’interagir avec certains Objets RA: on peut “toucher” du bout du doigt ou cliquer mentalement sur une icône RA pour ouvrir un menu contextuel dans une fenêtre, naviguer et faire défiler des menu RA d’un mouvement de poignet (façon Minority report), attraper et lancer virtuellement un ballon RA en faisant comme si c’était un véritable objet physique ou encore manipuler et ouvrir un livre virtuel pour lire son contenu. Si on lâche un Objet RA, suivant sa programmation, il peut aussi bien imiter les lois de la physique et tomber au sol que revenir à son emplacement d’origine (ou toute autre fantaisie des développeurs). Parfois certaines actions physiques réelles peuvent déclencher des réactions en RA (appuyer sur un véritable bouton ou mettre un panier de basket peut déclencher des animations spécifiques en RA, tirer la dernière balle de son chargeur va faire apparaître une icône au-dessus du canon de l’arme, etc.).

- Par défaut (c’est un réglage), ne sont accessibles que les informations RA qui ne sont pas trop éloignées ou masquées par des éléments de votre environnement réel (et qui se trouvent à portée de commlink) : autrement dit, il serait possible de voir des Objets RA à travers les murs, mais ce serait terriblement inconfortable. Sauf cas ou paramétrage particuliers, les murs et obstacles masquent les ORA.

- Il existe bien sûr des conventions et des bonnes pratiques concernant la diffusion d’environnements RA (ne pas afficher une passerelle en RA au-dessus d’un gouffre sans qu’il n’y ait de passerelle physique pour ne pas induire dangereusement en erreur). La RA peut en effet masquer la réalité si on n’y fait pas attention.

- La RA peut être utilisée pour “masquer” la réalité par quelque chose de plus attrayant : un mur ou une moquette délabrée peut être caché par un visuel réaliste opaque plus luxueux dans la vision de l’utilisateur. À noter toutefois que l’opacité est là encore une question de réglage : généralement les utilisateurs gardent une certaine transparence par sécurité (sauf à faire vraiment confiance au fournisseur de l’ORA et à vouloir une plus grande immersion dans un environnement RA), ce qui n’empêche pas toujours les accidents…

- La RA est régulièrement utilisée pour compléter une décoration avec des objets purement (et parfois manifestement) virtuels ou pour ajouter des sons ou musiques d’ambiance. Les accessoires de mode (et filtres esthétiques) RA sont très populaires. Les ORA servent aussi énormément pour la signalétique (pour les passages piétons, indiquer des chemins, prévenir un danger), pour la publicité (incrusté dans l’environnement, flottant au-dessus de la ville, etc.), mais aussi pour l’accès à certains services tels qu’afficher la carte d’un restaurant et pouvoir ainsi commander en ligne, etc.

- Le gros de la RA se concentre donc sur le visuel et l’audio, mais peut englober n’importe quel sens (du moment que l’utilisateur possède un Sim-module ou autre appareil adéquat). On peut ainsi avoir l’impression de toucher réellement un ORA, sentir une odeur de café à côté du Bean Coffee tandis qu’au Stuffer shack du coin, vous pouvez goûter un échantillon RA* de cette boisson énergisante pour vous donner envie de l’acheter (* : fidélité de la reproduction du goût et des effets non contractuels).

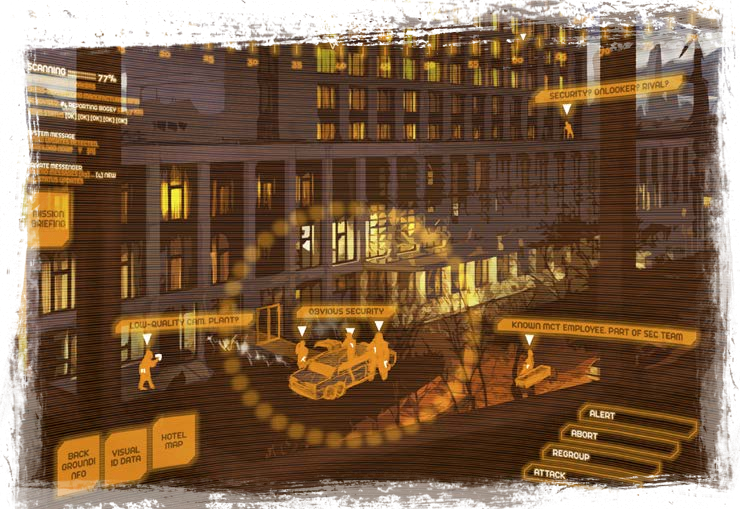

- De nombreux objets, notamment ceux soumis à permis, sont tagués. Ces tags, équivalent à des nanopuces RFID, permettent d’afficher une icône RA (pouvant donner accès à des informations complémentaires comme un numéro de série, un lien vers le permis du propriétaire, etc.).

- Par défaut ces tags sont filtrés (la plupart des gens n’ont pas d’intérêt à les afficher et cela remplirait leur champ de vision de beaucoup trop d’informations), mais les forces de l’ordre peuvent forcer l’affichage de certaines catégories de tags.

- L’officier de la Lone Star voit donc une icône pour chaque arme planquée sous un manteau tant que l’arme en question n’est pas détaguée (ce qui est le cas si vous avez un permis de port d’arme pour votre fake SIN, autrement votre permis ne vous servira pas puisqu’il ne couvre pas le port d’arme détaguée étant donné que détaguer une arme est totalement illégal)… Il a même un programme qui met en surbrillance les porteurs d’une arme dont le numéro de série est recherché dans le cadre d’une enquête et, s’il le veut, il peut régler la distance d’affichage de ces tags, y compris pour voir la présence d’icône derrière un mur ou dans la remorque d’un camion (tant que celle-ci n’est pas une cage de faraday).

- De la même façon, de nombreuses informations disponibles en RA sont filtrées par la plupart des utilisateurs. C’est par exemple le cas de tous les tags non certifiés par une autorité de confiance. Cela évite une bonne partie du spam et certains virus. Bien sûr, si votre commlink est obsolète ou n’est pas à jour, il y a toujours le risque d’en voir passer ce filtre… autrement vous êtes relativement (mais jamais totalement, il y a toujours des petits malins pour trouver des failles) à l’abri.

- Voir l’icône RA d’un objet ne permet pas de savoir si celui-ci est actuellement utilisé: détecter le tag d’une enceinte connectée ne permet pas de savoir si de la musique est jouée et encore moins quel morceau. Détecter l’icône d’une caméra de sécurité ne permet pas d’en prendre le contrôle ou de voir ce qu’elle filme sans la pirater, seulement de savoir qu’elle existe (et éventuellement de récupérer quelques métadonnées telles qu’un numéro de série par exemple).

- Toute la matrice est accessible en RA

- La plupart des services disponibles dans la matrice sont accessibles en RA via une interface adaptée (un peu comme l’affichage et le menu d’un site internet responsif vont s’adapter à l’écran d’un ordinateur ou d’un téléphone, mais en plus poussé). Il est ainsi possible de se connecter à son réseau domotique en RA et d’afficher dans son champ de vision une série de menus et d’icônes pour régler la température de son appart ou programmer à manger.

- Lorsqu’il n’existe pas d’interface adaptée ou que l’on souhaite profiter d’une expérience proche de ce qui se fait en RV (être présent dans un bar virtuel en visualisant ses interlocuteurs, assister à un concert virtuel, etc.), il est possible d’afficher l’environnement matriciel VR dans une fenêtre RA avec un affichage type vu FPS.

- Il est aussi possible d’utiliser la RA pour afficher l’environnement VR tout autour de soi, comme si on était plongé dedans (et utiliser une interface neurale directe pour s’y déplacer comme on le ferait en VR). Comme avec un casque VR actuel, ce que l’on voit ne correspond plus à l’environnement réel dans lequel on se trouve, c’est pourquoi il existe des sécurités (opacité qui se désactive si on se trouve proche d’un obstacle par exemple).

- Pour limiter les risques, ainsi que par soucis pratique, on aura cependant tendance à ne pas afficher l’environnement VR dans son intégralité, mais rendre uniquement accessibles les documents et objets virtuels du serveur matriciel pour les manipuler en RA sans le reste de l’environnement VR. Le reste de la navigation se fait alors généralement via une interface simplifiée. C’est un mode de connexion très pratique pour travailler dans un serveur corpo tout en étant encore actif dans le monde physique.

Et sinon en gros, comment ça marche, la RA ?

- Les informations permettant d’afficher la RA proviennent de deux sources :

- Les applications qui tournent sur le PAN (réseau personnel) de l’utilisateur.

- L’environnement de l’utilisateur (marqueurs RA posés physiquement quelque part et interprétés par le commlink de l’utilisateur ou objets virtuels provenant de la matrice).

- Les commlinks font tourner de nombreuses applications (comme nos smartphones, il n’est pas question ici des programmes offrants des bonus en jeu) et certaines permettent d’afficher des Objets RA dans l’environnement de leur utilisateur (comme un GPS, les menus, skin et objets du dernier jeu RA à la mode, etc.). La plupart de ces infos RA sont uniquement destinées à leur propriétaire, mais parfois elles sont partagées publiquement (comme les accessoires de mode RA) ou accessibles aux utilisateurs d’une appli similaire (votre profil public sur une app de rencontre) pour les autres utilisateurs, ces informations partagées sont interprétées comme des instructions provenant de leur environnement (voir ci-dessous).

- La plupart des informations RA proviennent en fait de marqueurs (aussi appelé tags). Il s’agit d’appareils, de nanopuces ou de stickers physiques qui émettent des instructions de réalité augmentée. Un commlink qui se trouve à portée de signal d’un marqueur va exécuter son contenu, du moins si celui-ci n’est pas filtré (le contenu doit être certifié par une autorité de confiance et certaines catégories de contenu sont souvent filtrées par défaut, de même que certains sens comme l’odorat ou le goût – en cas d’interaction volontaire avec un tag ayant tout ou partie de son contenu filtré, une demande d’autorisation peut toujours être demandée – pensez aux notifications ou autorisations des apps de nos smartphones actuels).

- La plupart des marqueurs sont passifs. C’est-à-dire qu’ils émettent des instructions aux appareils à proximité, mais ne peuvent eux-mêmes en recevoir. De tels marqueurs ne peuvent être piratés (ils peuvent être grillés tout au mieux).

- Un marqueur passif n’interdit pas d’interagir avec l’Objet RA généré:

- Cette interaction peut être entièrement inclus dans le code émis et ensuite interprété par le commlink (c’est le cas des messages de propagande et de nombreux spams, car chaque tag existe alors de façon indépendante et l’ensemble ne risque pas d’être mis hors-ligne par la fermeture d’un serveur). Ces instructions-là peuvent être piratées, mais cela n’affecte que votre environnement RA, votre voisin, lui, aura accès à la version vanilla (car ce sont les instructions téléchargées et s’exécutant sur votre commlink qui vont être piratées, pas ceux qui se trouvent dans le tag passif).

- Le marqueur peut aussi comporter comme instruction de se connecter à un serveur certifié pour y recevoir des instructions complémentaires potentiellement plus complexes (et à jour). Cette connexion peut également servir à transmettre des informations à un serveur (comme envoyer une commande en cuisine lorsqu’un client utilise la carte RA émise par le marqueur de sa table.).

- Un commlink se connecte via un marqueur RA à un serveur certifié ayant été piraté (ou s’il se connecte à un serveur non certifié), il court le risque d’être hacké par un virus ou un hacker.

- Un certain nombre d’Objets RA sont également générés directement depuis la matrice sans qu’un tag soit physiquement présent à proximité (le commlink envoie en permanence des informations environnementales (dont sa géoloc) à la grille, qui lui renvoie en retour des informations pour afficher certains Objets RA).

La Réalité Virtuelle

Arpenter la matrice en réalité virtuelle, c’est laisser son esprit interagir et se déplacer dans un espace 100 % virtuel. C’est comme la VR de nos jours, mais sans la contrainte d’avoir un casque (et son champ de vision limité) avec des capteurs et d’être limité par son corps ou la taille de la pièce où on se trouve (à défaut, imaginez être plongé dans la peau d’un personnage de jeu vidéo).

Se représenter la Réalité Virtuelle

- La VR n’est qu’une interface permettant de traduire des données sous une forme standardisée compréhensible pour l’utilisateur (tout comme un navigateur internet va traduire une balise <b> pour afficher du texte en gras à l’écran, la matrice va faire apparaître un document sous la forme d’un objet en VR). Il est d’ailleurs théoriquement possible de naviguer/hacker en ligne de code sans passer par une interface VR.

- Chaque serveur est configuré pour apporter une certaine expérience utilisateur. C’est un peu comme les feuilles de style des sites internet qui vont choisir les couleurs des textes, polices de caractère à utiliser, etc. Pour la VR, on parle de métaphore et c’est ça qui va transformer un message en pigeon voyageur dans un serveur ayant une métaphore sur le thème médiéval, ou en hiboux/beuglante sur un thème Harry Potter, ou encore en simple fenêtre s’ouvrant dans le champ de vision de l’utilisateur pour une métaphore très classique.

- Un hacker peut très bien imposer sa propre métaphore pour mieux s’y retrouver, il verra alors la VR selon le thème qu’il a choisi/configuré. Cette métaphore s’exécutant sur son commlink/deck, il est le seul à en profiter (sauf à hacker un serveur pour éditer sa métaphore évidemment). C’est comme si un navigateur internet ne tenait pas compte des feuilles de style d’un site internet et utilisait une feuille de style stockée dans sa propre mémoire à la place (en partant du principe que les noms des classes soient standardisés).

- Même lorsque la métaphore utilisée peut sembler exotique, voire irréaliste (que ce soit en termes de style graphique ou parce que vous pouvez voler ou voir des choses qui ne sont pas possible irl), l’endroit reste conçu pour être fonctionnel et se calque sur ce que nous connaissons tous. Globalement la plupart des choses y sont utilisables naturellement (de la même façon que dans un jeu VR, si vous voyez une balle posée par terre, vous savez que vous allez probablement pouvoir l’attraper et la lancer, si vous voyez un marqueur et un tableau blanc, vous savez que vous allez probablement pouvoir écrire dessus, etc.) :

- Imaginez un MMORPG en VR. Celui-ci vous permettra d’incarner un protagoniste du jeu, de vous promener dans son univers (qui possède sa propre physique) comme si vous incarniez réellement votre personnage, d’aller à un magasin pour vous équiper et partir à l’assaut d’un donjon pour y affronter des ennemis. Tout semblera “naturel”, car simulant une réalité que l’on peut facilement appréhender et dans laquelle on sait ce qu’on peut faire – comme dans nos jeux actuels, mais le tout en VR. Et bien le reste de la matrice fonctionne de la même manière, les gens ont l’habitude et savent comment interagir avec leur environnement virtuel.

- Vous connecter à un parc d’attractions virtuel sera comme arpenter un véritable parc avec votre corps, sauf qu’ici vous accéderez sans file d’attente aux attractions. Vous aurez accès à des attractions qui ne pourraient exister dans le monde physique, car trop dangereuses (pas besoin de harnais, au passage) ou simplement parce qu’elles sont physiquement impossibles. Grâce au simsens de la matrice, vous aurez l’impression d’y être et même de manger cette glace pendant une attraction calme.

- Un musée en VR ressemblera aussi probablement à un véritable musée (bien que la déco puisse être… particulière), la différence c’est que vous aurez la possibilité de filtrer les autres utilisateurs ou d’être dans une instance pour visiter seul, vous pourrez toucher et manipuler les œuvres, ouvrir une fenêtre contextuelle (ressemblant à ce que vous auriez en RA) pour obtenir des informations, vous téléporter d’une pièce à un autre, voir réunies côte à côte des œuvres se trouvant physiquement à des milliers de kilomètres ou même vous retrouver dans une simulation représentant un moment d’histoire (ou de fiction).

- Un bar en VR vous permettra de plonger dans l’ambiance nocturne comme si vous vous trouviez assis dans un vrai bar. Le simsens vous permettra de boire une bière (sous licence) avec des amis qui se trouvent à l’autre bout du monde (tout en ayant la possibilité de désactiver les effets de l’ivresse ou au contraire de les accentuer pour une durée précise, du moins si la licence le permet). La VR permet aussi diverses fantaisies comme de voir la salle s’agrandir en fonction du nombre de connectés, la possibilité d’être transféré dans une instance privée à tout moment (pour un montant tout à fait abordable) ou voir des clients assis au plafond (pour eux, c’est vous qui êtes assis au plafond). Chaque personne connectée aura le loisir de choisir le skin du bar et la musique d’ambiance parmi ceux proposés, etc., mais basiquement, le persona de chaque utilisateur présent interagit plus ou moins comme il le ferait dans le monde physiquement.

- Vous commencez à voir l’idée, un serveur R&D (ou de télétravail) ressemblera lui aussi à son pendant du monde physique, mais avec toutes les possibilités offertes par la VR. La “fantaisie” la plus courante dans la matrice restant la possibilité de voler.

- Il est possible d’afficher des icônes et des éléments d’interface s’affichant comme de la RA à l’intérieur même de l’environnement VR. Ces éléments sont généralement propres à chaque utilisateur, comme pour la RA.

Les serveurs

Les serveurs matriciels sont des lieux purement virtuels permettant d’accéder à divers services et fonctions. En arrière-plan, ils exécutent des programmes, stockent des informations, contrôlent des périphériques et permettent des connexions.

- Un serveur ne correspond pas nécessairement à une machine physique: un serveur matriciel peut être exécuté par un ensemble de machines tout comme une machine peut héberger plusieurs serveurs matriciels.

- Certains serveurs sont publics: leur adresse est publique et on peut s’y connecter librement. C’est par exemple le cas des bars virtuels, des serveurs d’un MMORPG, des portails d’information ou plus généralement de tout serveur corporatiste destiné à accueillir des visiteurs/clients (autrement dit, ce sont les sites web et autres services connectés d’aujourd’hui). Ces serveurs peuvent inclure des parties ou fonctionnalités à accès restreint (réservées aux abonnés, aux chargés de clientèle ou aux administrateurs par exemple).

- D’autres sont privés et ne sont accessibles qu’aux personnes autorisées connaissant l’adresse matricielle du serveur. On parle alors de serveurs distants, car ils ne sont pas directement reliés à la grille et cela correspond le plus souvent à l’équivalent de nos réseaux d’entreprises, intranet et autres serveurs d’archives.

- Un serveur a généralement un rôle, une fonction ou un périmètre donné au sein d’une organisation.

- Si on prend un immeuble corporatiste, il y a de bonnes chances pour que les caméras de sécurité, alarmes et équipes de sécurité soient gérées par un serveur dédié, simplement car il s’agit de quelque chose de sensible devant être mieux sécurisé que la moyenne. Il est également tout à fait possible que la sécurité soit assurée par une société tierce sous contrat, le serveur de sécurité appartient donc probablement à cette société tierce qui a installé ou pris la main sur les installations de sécurité. Accessoirement, il est possible que le serveur de cette société tierce soit mutualisé et serve à surveiller plusieurs sites et pas uniquement cet immeuble.

- L’immeuble corpo est probablement équipé de son propre réseau domotique. Il est lié à l’immeuble, n’a aucun rapport avec les travaux qui y sont effectués et si les locaux sont loués ou revendus, il semble logique que ce serveur soit indépendant des archives courantes.

- Le serveur bureautique est ce qui sert de support aux employés, leur donnant accès aux outils et documents de travail. Ce serveur peut être propre au site ou mutualisé avec d’autres bureaux de la corpo.

- Les services administratifs peuvent aussi bien être rattachés au serveur bureautique qu’être indépendant, surtout si le serveur bureautique est propre au site tandis que l’administratif est géré à un niveau national (par exemple).

- Le service R&D possèdera généralement un serveur dédié (voir un serveur par projet) pour des questions de sécurité.

- Les petites structures peuvent aussi utiliser un unique serveur pour gérer l’ensemble de leurs activités matricielles.

- Le proprio d’un bar virtuel peut louer un serveur à une corpo (l’équivalent de payer un nom de domaine et un hébergeur pour un site internet). Ce serveur va être configuré pour accueillir le bar virtuel (et tout ce qui va avec : banque stockage et streaming de flux simsens, gestion du paiement, log des connexions aux salons VIP, etc.). Le même serveur peut être utilisé pour stocker la comptabilité du bar, gérer la messagerie pro du propriétaire et faire tourner le système d’alarme installé à son logement. Peut-être même que le serveur héberge aussi un service d’édition de vidéo en ligne n’ayant rien à voir avec le bar. Bref, ici un même serveur donne accès à un tas de choses pas forcément liées, simplement parce que le propriétaire n’a pas les moyens ou ne voit pas l’intérêt de payer plusieurs serveurs pour séparer ces différentes fonctions.

- Un serveur n’est pas un espace unique, il peut comporter des “pièces”, des instances où ne sont présents qu’une partie des utilisateurs connectés au serveur (comme un site internet peut avoir plusieurs pages, un espace admin, etc., chaque visiteur n’étant présent que sur certaines pages à un instant t). Ainsi, un bar virtuel peut tout à fait posséder plusieurs chatrooms sécurisés hébergés sur le même serveur, un serveur corpo peut posséder des espaces de travail dédiés aux employés, des salles de réunion virtuelles, des espaces détentes, etc. les utilisateurs du serveur étant alors répartis dans ces différentes instances/parties du serveur.

- Chaque personne présente dans une instance ne peut interagir qu’avec son environnement VR immédiat et dialoguer directement avec les personas présents. Il n’aura pas conscience de ce qui se passe dans le reste du serveur.

- Un utilisateur peut très bien se déplacer d’une instance à une autre au sein du serveur pour accéder à d’autres fonctionnalités (passer du hub d’un parc d’attraction virtuelle à une instance personnelle de la maison hantée) ou pour rencontrer des utilisateurs se trouvant dans une autre instance (rejoindre une réunion dans un espace n’enregistrant aucun log).

- Les utilisateurs n’ont pas nécessairement accès à toutes les parties et fonctionnalités d’un serveur. Pour consulter certains fichiers, il faut peut-être un mot de passe, pour créer ou rejoindre une salle de réunion, il faut peut-être avoir le statut de chef de projet au sein de l’entreprise, etc.

- Certains utilisateurs peuvent avoir la main pour configurer, dans certaines limites, une ou plusieurs instances ou partie d’instance d’un serveur : un employé peut avoir le droit de personnaliser son espace de travail (une instance représentant un bureau spacieux) avec des éléments de décoration, une musique d’ambiance et d’y supprimer ou d’y ajouter des sortes de widgets : paperboard virtuel, outils de travail, raccourcis vers les archives, etc.

Appareils et Réseaux

- Un appareil peut opérer de façon autonome ou en réseau.

- Un appareil opérant de façon autonome fonctionne comme un petit serveur: il dispose de sa propre connexion à la matrice, on peut entrer dedans en VR (même s’il s’agit le plus souvent d’une simple salle au couleur du fabricant permettant d’accéder à ses paramètres) et il assure sa propre sécurité (qui est souvent limitée, difficile de rivaliser avec la puissance d’un véritable serveur).

- Un appareil opérant en réseau accède à la matrice publique par l’intermédiaire d’un autre appareil (un commlink par exemple) ou d’un serveur. Il devient alors en quelque sorte une partie de son appareil/serveur maître (auquel il donne les clés pour surveiller et contrôler ses processus), qui assure dès lors sa sécurité.

- Hacker un appareil appartenant à un réseau revient à hacker le réseau auquel l’appareil est asservi. Hacker une caméra de sécurité donne ainsi accès au serveur de sécurité.

- Un appareil, qu’il opère de façon autonome ou qu’il fasse partie d’un réseau, peut être connecté à d’autres réseaux, appareils ou serveurs. Ces connexions peuvent être utilisées par un hacker pour cibler ces autres réseaux et tenter de les pirater à leur tour (puisqu’il connaît désormais leur adresse matricielle). Ainsi, lorsque l’on pirate un commlink/PAN d’un esclave corpo, on dispose d’un lien vers le serveur domotique de son appartement, vers le service de streaming musical auquel il a souscrit ou encore vers le PAN du contact avec lequel il téléphone actuellement (mais on a encore la main sur aucun de ces serveurs), en revanche on peut commencer à fouiller dans l’agenda, écouter la conversation téléphonique ou accéder au flux vidéo des cyberoptiques de l’utilisateur.

La Grille

La matrice n’est pas un réseau mondial centralisé, elle est constituée de réseaux de télécommunication indépendants (Grilles) et de systèmes informatiques (serveurs), tous interconnectés.

La grille en tant que réseaux télécom

- Une Grille de Télécommunication Locale (GTL) est donc un morceau de l’architecture matricielle : on doit se connecter à l’infrastructure d’une GTL (antenne relai, réseau en fibre optique, satellite de télécommunication géostationnaire, réseau distribué connecté à la GTL) pour accéder à la matrice. Si votre point d’accès matriciel est relié à l’infrastructure réseau de Seattle, vous vous trouvez sur la grille de Seattle.

- Les GTL sont des réseaux de télécommunication publics localisés accessibles via différents Fournisseurs d’Accès Matriciel (qui offrent souvent quelques services annexes pour se démarquer et justifier leur tarification).

- La taille des GTL est variable et dépend de qui assure et entretient l’infrastructure matricielle à un endroit donné :

- Si une corporation possède le contrat de gestion exclusif de la grille publique pour une ville donnée, il n’y aura qu’une GTL à cet endroit (c’est le cas à Seattle). Si ces contrats sont établis à l’échelle d’un quartier ou d’un pays, la GTL couvrira cet espace.

- Parfois, il n’y a pas d’exclusivité et plusieurs corporations entretiennent chacune leur propre réseau de télécommunication pour la zone concernée. Plusieurs GTL sont alors accessibles depuis un même endroit. Dans ce cas, l’utilisateur pourra se connecter à la GTL de son choix (à moins que son Fournisseur d’Accès Matriciel n’en priorise une automatiquement). Si on fait un parallèle avec le réseau téléphonique français d’aujourd’hui, on aurait des “GTL” gérées par Orange, SFR, Bouygues et Free (dont aucune n’ayant l’exclusivité sur une ville donnée). Si votre fournisseur est La Poste Mobile, vous vous connecteriez à la matrice via la GTL de SFR. La seule chose que cela change, en dehors de la qualité de votre bande passante, est le “hub” de départ sur lequel votre persona apparaît lorsque vous vous connectez en RV.

- Les corporations majeures et les gouvernements entretiennent des réseaux de satellites et fibre optique spécialisés leur permettant de constituer des GTL Privés (GTLP) interdites au public et d’accès restreint.

- Le principe consiste ici à éviter de faire transiter des informations sensibles sur un réseau de télécommunication publique.

- Le coût nécessaire pour entretenir un réseau de ce type fait que l’accès aux GTLP est souvent limité à des sites particuliers équipés de lignes en fibre optique spécialisées reliés à d’autres sites ou de liaisons satellites dédiées (enclaves corpo, ambassades, bases militaire, postes de commandement mobile, etc.).

- Dans les faits (en termes de règle et de fonctionnement), une GTLP ne se distingue pas réellement d’un serveur/réseau.

- Un hacker souhaitant pirater une cible connectée à la matrice via une GTLP devra soit se trouver à proximité de cette cible pour établir une connexion directe avec elle, soit se trouver connecté à la même GTLP que sa cible (probablement en l’ayant préalablement piraté comme n’importe quel serveur) pour pouvoir être en mesure d’établir une connexion distante avec elle via son adresse matricielle.

La grille en tant qu’espace virtuel

- Une grille est aussi un espace virtuel permettant de naviguer entre différents services VR. C’est un hub qu’on peut voir comme l’équivalent VR des vieux portails WAP des opérateurs téléphoniques : lorsqu’on se connectait à internet, on démarrait toujours sur le site de l’opérateur, qui pouvait mettre en avant certains contenus sponsorisés. Ici c’est pareil : lorsqu’un utilisateur se connecte en VR, la corpo qui possède le contrat de gestion de la grille plonge cet utilisateur dans un environnement VR (la grille), d’où il pourra faire une recherche, se promener puis rejoindre un serveur contractuellement mis en avant ou encore ouvrir un raccourci et accéder à l’un de ses serveurs favoris. La grille est donc un grand hub dans lequel on peut se promener et être matraqué de pub.

- Généralement, les grilles possèdent une charte graphique (métaphore) leur donnant une identité propre (la cité émeraude avec des tons verts pour la grille de Seattle).

- Hacker la grille ne permet pas de contrôler les objets ou commlinks qui s’y trouvent connectés. Il s’agit de réseaux distincts qu’il faudra hacker distinctement.

- Hacker la grille est similaire au hack de n’importe quel serveur, la sécurité y est assurée par le gestionnaire de la grille.

- Hacker une grille permet de modifier l’iconographie de sa représentation matricielle ainsi que les liens contenus dans celle-ci.

- Tout objet connecté est par essence connecté à une grille. Cela signifie qu’un hacker piratant la grille pourrait théoriquement retrouver l’adresse matricielle de cet objet pour tenter de le pirater à son tour (mais il y a tellement d’objets connectés que pour ça il faut savoir précisément ce qu’on cherche et être sur qu’il se trouve bien sur la bonne grille…).

- Dans certains endroits, l’absence ou la pauvreté des infrastructures matricielles (relais, réseau de fibre optique) et/ou la faible densité de population rend difficile l’accès à la grille et à la matrice en général (moins de bande passante et/ou moins de puissance de calcul partagé).

- L’accès à la matrice reste néanmoins possible tant qu’il existe une couverture satellite, mais la qualité peut être dégradée.

- La RA est moins impactée par l’absence d’infrastructure : tous les marqueurs continuent de fonctionner lorsqu’on se trouve à proximité d’eux, seules les instructions RA provenant de la matrice ou émises par un appareil les recevant depuis la matrice peuvent être impactées.

Présence et déplacements du Persona dans la matrice

- Le persona est en quelque sorte la conscience numérique d’un utilisateur.

- Un persona peut être connecté à plusieurs grilles/serveurs matriciels simultanément: utiliser un service de streaming musical implique de maintenir une connexion ouverte vers le service de streaming. Ouvrir une fenêtre en RA pour afficher les informations d’un serveur crée un lien entre le persona présent sur la grille et le serveur consulté. Être en communication créé un lien entre les deux personas, peu importe leur localisation respective. Ces liens peuvent être utilisés pour attaquer ou tracer le persona.

- Il est également possible d’être “présent” à plusieurs endroits simultanément (être dans plusieurs bars virtuels en même temps ou encore à la fois dans un serveur de sécurité et un serveur R&D, par exemple).

- Le persona n’est actif qu’à un endroit à la fois : là où se trouve techniquement la conscience numérique de l’utilisateur, mais ce dernier peut laisser un “fantôme” (ou une copie de son persona si on préfère) dans un ou plusieurs autres lieux. C’est un peu comme avoir plusieurs onglets ouverts sur son navigateur, mais de ne pouvoir en afficher qu’un à la fois en plein écran.

- C’est la présence du persona dans un endroit qui définit l’environnement (virtuel ou RA) dans lequel est principalement plongé l’utilisateur (quel onglet du navigateur est affiché).

- L’utilisateur peut rester actif à plusieurs endroits, par exemple en affichant l’environnement virtuel d’un fantôme dans une fenêtre et en interagissant à travers cette fenêtre. Les éventuels interlocuteurs du persona n’ont pas nécessairement conscience d’interagir avec un fantôme (mais l’interactivité étant généralement plus limitée, on peut facilement le deviner, c’est comme avoir un chat ouvert dans plusieurs onglets, quand on répond sur l’un des onglets le chat du second onglet voit bien qu’on ne répond pas et qu’on fait autre chose à côté).

- L’utilisateur peut switcher sa conscience vers un fantôme. Ainsi, un utilisateur présent en RA sur la grille et qui se trouve également présent dans un bar virtuel via une fenêtre RA peut, s’il le souhaite, projeter pleinement sa conscience dans le bar (plongeant alors en VR). Même s’il n’affiche plus son environnement RA, il y reste présent et un fantôme de son persona prend sa place dans la grille là où se trouvait sa conscience l’instant d’avant (on change d’onglet actif).

- Chaque fantôme présent à un endroit possède un lien direct vers le véritable persona. Il est donc possible d’attaquer un persona à travers ces copies.

- Il est bien sûr possible de déconnecter à tout moment un fantôme d’un endroit (bien sûr certaines CI peuvent tenter d’empêcher cela)

- Comme cela a été dit, il est possible d’attaquer en cybercombat un persona ou ses fantômes. En revanche, pirater le commlink ou le réseau depuis lequel opère le persona nécessite de tracer le persona, puis de hacker son réseau à partir de là.

- Passer d’une grille à une autre ou entrer dans un serveur se fait naturellement comme lorsqu’on entre ou sort physiquement d’une pièce (ou qu’on change de site en cliquant sur un lien internet). Cette action déplace le persona de l’utilisateur sans laisser de fantôme (sauf si l’utilisateur le souhaite – comme si on fait un “ouvrir dans un nouvel onglet”).

- Utiliser un lien ou un favori pour accéder à un lieu virtuel distant revient à créer un raccourci que l’on peut emprunter pour rejoindre un lieu. Cela peut aussi bien prendre une forme “physique” (apparition d’une porte, d’un trou de lapin, d’un tuyau vert, etc.) que celle d’une simple téléportation.